Forensische tool gebruikt checkra1n-jailbreak voor iPhone-data

Eind September van dit jaar kon je

hier lezen dat terwijl de checkra1n-jailbreak veel stof op deed waaien, het er niet op leek dat die voor grote problemen zou zorgen. Een inschatting onder andere omdat het niet om een ‘drive-by’ exploit ging, je moet de iPhone fysiek in handen hebben.

Maar de checkra1n-jailbreak blijkt wel degelijk nuttig voor Elcomsoft, een bedrijf dat forensische software maakt, onder andere om data uit iPhones te halen. In hun nieuwe iOS Forensic Toolkit hebben die onder andere die checkra1n-jailbreak verwerkt. Van een vergrendelde iPhone kan je daarmee bijvoorbeeld logs (ook van gesprekken), voorkeuren, systeem-databases, profielen, tijdelijke SMS-databases en de voicemail-database halen.

Forensische tool gebruikt checkra1n-jailbreak voor iPhone-data

Ook de geschiedenis van sommige handelingen is in te zien, bijvoorbeeld de lijst met geblokkeerde contacten, Wi-Fi-verbindingen, gepairde bluetooth-apparaten en logbestanden van WhatsApp.

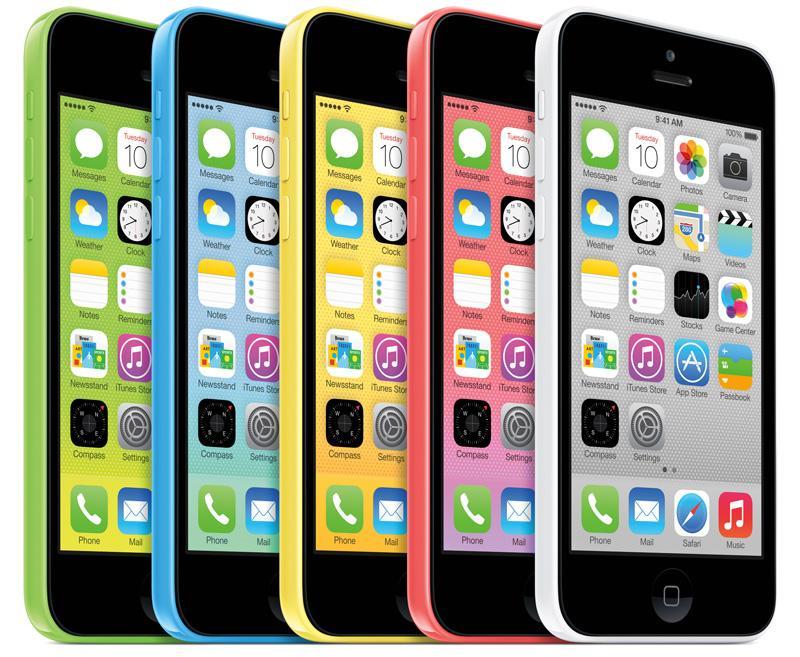

Ook bij het gebruik van de iOS Forensic Toolkit van Elcomsoft moet de iPhone nog steeds in handen zijn van degene die bij deze data wil. Vanaf de iPhone Xs en Xr is dit niet meer mogelijk, dus ook bij de iPhone 11 modellen werkt dit niet. iPhones zonder Secure Enclave (4s tot en met 5c) zijn trouwens het kwetsbaarst, daarbij kan ook de PIN-code achterhaald worden.

Voor de verdere technische toelichting kan je terecht in

deze blog-post van Vladimir Katalov, de CEO van Elcomsoft.

met dank aan forumlid ‘iEscape’, die dit nieuws als eerste meldde#iPhone #iOS