Waarom de Checkm8 jailbreak geen groot probleem is

Vrijdag kwam naar buiten dat de

Checkm8 exploit dramatisch zou zijn. Hiermee kan de iPhone 4s tot en met de iPhone X van een jailbreak voorzien worden, en omdat het om een gat in de Boot ROM gaat (het gedeelte voordat iOS er aan te pas komt) erg lastig voor Apple om aan te passen.

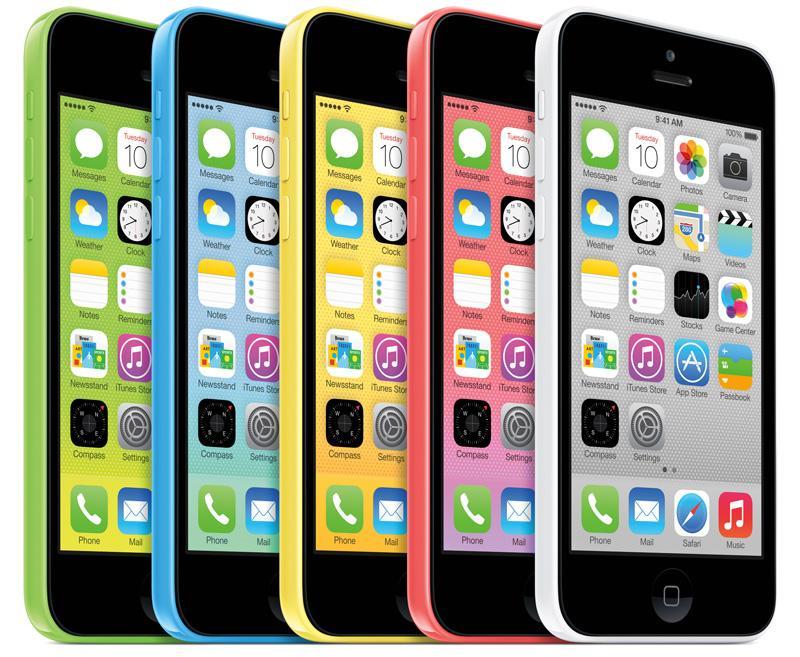

Voor de oudste modellen zonder Secure Enclave (4s tot en met 5c) zou dat kunnen betekenen dat iemand je PIN achterhaalt. Maar dan moeten ze wel eerst jouw iPhone in handen hebben en in staat zijn om dit uit te voeren. Je filmen terwijl je jouw PIN invoert en dat vertraagd afspelen is waarschijnlijk een makkelijkere optie. Want Checkm8 werkt alleen ‘tethered’, kan dus niet op afstand uitgevoerd worden, maar alleen als jouw iPhone met een draadje aan een computer verbonden is.

Waarom de Checkm8 jailbreak geen groot probleem is

Niet alleen is Checkm8 geen ‘drive-by’ attack, als de iPhone waarop die geïnstalleerd is herstart is verdwijnt Checkm8 weer, en zou dus opnieuw uitgevoerd moeten worden. Dat laatste is dankzij Apple’s Secure bootchain, dat ervoor zorgt dat niet-goedgekeurde stappen niet uitgevoerd worden, onmogelijk.

In

dit interview met ‘axi0mX ‘, de ontwikkelaar achter deze exploit, bevestigt hij dit ook:

This exploit works only in memory, so it doesn't have anything that persists after reboot. Once you reboot the phone... then your phone is back to an unexploited state. That doesn't mean that you can't do other things because you have full control of the device that would modify things. But the exploit itself does not actually perform any changes. It's all until you reboot the device.

Meteen daarna gaat hij in op het verschil dat de Secure Enclave maakt:

Before Apple introduced the Secure Enclave and Touch ID in 2013, you didn't have advanced security protections. So, for example, the [San Bernardino gun man's] phone that was famously unlocked [by the FBI]—the iPhone 5c— that didn't have Secure Enclave. So in that case, this vulnerability would allow you to very quickly get the PIN and get access to all the data. But for pretty much all current phones, from iPhone 6 to iPhone 8, there is a Secure Enclave that protects your data if you don't have the PIN.

My exploit does not affect the Secure Enclave at all. It only allows you to get code execution on the device. It doesn't help you boot towards the PIN because that is protected by a separate system. But for older devices, which have been deprecated for a while now, for those devices like the iPhone 5, there is not a separate system, so in that case you could be able to [access data] quickly [without an unlock PIN].

SamenvattingHeb je heel erg belangrijke data die beslist niet in handen van anderen mag vallen, dan heb je natuurlijk allang een iPhone met Face ID. Daarvan is de iPhone X de enige waar Checkm8 op werkt, terwijl die dan nog steeds geen toegang zal hebben tot jouw PIN. Checkm8 is dus vooral interessant voor diegenen die graag een jailbreak willen. En dan ook nog beperkt, want op het moment dat je herstart ben je al het werk dat je daar in hebt gestoken weer kwijt.

met dank aan forumlid 'puk1980', die dit nieuws als eerste meldde op het forumBereik MacFreak’s 85.000 maandelijkse bezoekers met sponsoring, advertorials of pagelinks.

Reach MacFreak’s 85.000 monthly visitors through sponsoring, advertorials or pagelinks.